Ayer 5 de Septiembre un nuevo escándalo se escucho en el internet provocado por que una vez más tiene que ver con Snowden.

El escándalo la NSA puede romper cualquier certificado de seguridad SSL/TSL. Para mi lo alarmante es el título de este articulo y es que uno espera que las personas en el mundo real olviden lo que pasa, por eso la política funciona, se les olvida lo que hacen los partidos políticos y años después vuelven a votar por ellos. Sin embargo en el Internet, se supone que el Internet no olvida. Esto no es novedoso, ni siquiera debería ser noticia actual. Esto ya paso antes y no dudo que vuelva a pasar en una década y que la gente haya olvidado este asunto y lo retomen como un caso nuevo.

¿ La NSA puede romper cualquier certificado de seguridad ? Esto es verdad, pero al mismo tiempo es falso. Como si fuera cosa del diablo o física cuántica.

Es falso por que la seguridad y el cifrado que permite el SSL es muy alto, no se tiene suficiente poder de computo para estar crackeando conexiones cifradas por SSL, por lo que si me preguntas si es seguro usar SSL/TLS yo responderé, SI.

Entonces ¿por qué es verdad?

Porque estamos hablando del gobierno, el gobierno tomar “libranzas” , en lugar de intentar decifrar la conexión podría tomar el camino más fácil, lo que haría cualquier lamo en internet pero ahora haciéndolo con todo el poder del estado.

Hombre en el medio.

El gobierno puede tener un hombre en el medio, como lo haría cualquier otro la diferencia es que cualquier otro que lo intente tendría que usar software como SSLSTRIP para sacar de la formula al SSL, si el usuario sabe de seguridad, se dara cuenta que su navegador pasa de HTTPS a http y que es retirado el candado de seguridad en ese momento el mismo usuario dejara de transmitir datos por que sabe que alguien le ha intervenido la conexión. El atacante podria intentar mantener la conexión ssl para que siga apareciendo HTTPS, pero entonces el navegador lanzaría una alerta diciendo que ha sido sustituido el certificado y que además no está firmado por una CA, igualmente el usuario cerrara la sesión, sabe que ha sido intervenido.

Lo descrito antes es todo lo que puede hacer un mortal, un civil jugando a ser hacker, que podría hacer el gobierno.

El gobierno podría ir con la CA por ejemplo Verisign y pedirle que les de otro certificado para el dominio que quieren vigilar, como facebook.com o google.com, seguramente alguna cosa habrá en la ley patriota o por medio de orden judicial para obligarlos a obedecer.

Armados con el certificado podrían poner un hombre en el medio como lo haría cualquier otra persona, pero en lugar de mostrar un certificado que no esta firmado por ninguna CA, muestran uno firmado por la CA de facebook.

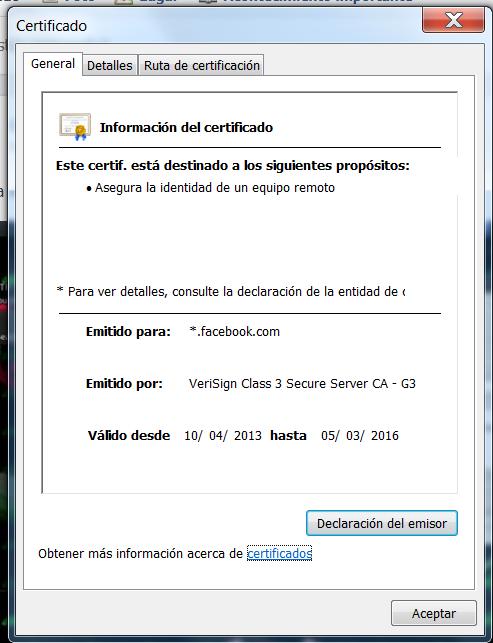

Como se ve en la imagen, cuando le preguntas a facebook cual es su CA dice que es Verisign, armados con otro certificado de la misma CA el navegador siempre mostraría el protocolo seguro HTTPS y además no lanzaría alertas por que es un certificado valido y firmado por la CA y además es la misma que lo firmo en primer lugar, por lo que si el usuario revisa quien es la CA también dirá Verisign haciéndolo sentir seguro. Sin embargo todo lo que transmita será interceptado por el gobierno en alguna de sus agencias como la NSA o FBI.

Otra opción sería que los usuarios rara vez verifican su certificado si el navegador no envía alertas y se conserva el protocolo HTTPS. En caso de que Verisign se niegue a cooperar pueden ir con otra CA y el usuario de facebook solo se daría cuenta si revisa el certificado manualmente, pero ¿ cuantos han revisado al menos un certificado ? con que su pc no mande alertas con eso están conformes.

Puerta trasera en el certificado

En la década de los 90’s el gobierno de USA prohibió que fuera de estados unidos se pudiera manejar certificados con llaves cifradas de más de 40 y 56 bits, 128 bits en ese entonces era demasiado para el poder de computo de ese momento, pero sí podrían adivinar las llaves crackeandolas si estas son inferiores a 128 bits.

Así que en varios países se tomo medidas, en México Pepe Neif lanzo una distro de Linux basada en RedHat 5.2 ( antigua, antes de los RedHat AES) la cual traía software libre y libre de las manos del gobierno gringo que permitía sin mayor problema hacer certificados a 128 bits, eventualmente el gobierno de USA desistió en la prohibición , por que los países empezaron a buscar soluciones por cuenta propia y el resultado sería que desarrollarían cifrados altos fuera de USA y eso era peor, por que entonces serian secretos de estados en naciones extranjeras que ellos no podrían monitorear, USA entro en pánico si no es que en terror y mas raudo que veloz retiro la prohibición.

USA permite certificados de más de 128, pero sabe que el poder de computo para descifrar esos certificados esta fuera de su alcance, entonces tienen una brillante idea, porque no convertir un certificado de 128 o más bit en uno de 40 bits, asi que inyecta la puerta trasera en los CA, en las compañías como Microsoft y otras para que cuando generen certificados en países fuera de USA el certificado sea de 128 bits pero conociendo los primeros 88 bits, dejando para adivinar solo 40 bits, 40 bits si son razonables para el poder de computo de los 90’s y más ahora en el 2013.

Por lo que USA ha roto el SSL, NO, está haciendo trampa usando su peso como el poder de el estado.

El problema con el SSL no está en las matemáticas que lo conforman, si no en el código de puerta trasera y en el poder del gobierno para obligar a las CA y compañías gringas para implementarlo.

Solución, no firmes tus certificados en USA ni los generes con software privativo que provenga de USA como Microsoft Windows, usa siempre opciones libres como OpenSSL que tú mismo hayas compilado. La cueva del dragón usa un certificado firmado por una CA en USA, esto es con la intención de que el navegador no lance alertas cuando el sitio es visitado pero además, no hay nada que esconder aquí. Básicamente he cifrado información pública no para esconderla de gobierno alguno, sino para que cuando yo esté en redes hostiles pueda entrar a administrar mi servidor sin que estén snifeando mis claves.